Скуд: что это такое, расшифровка аббревиатуры, система контроля и управления доступом

Содержание:

- Принцип работы

- Система СКУД по ГОСТ

- Подключение и настройка ESP

- Сетевые системы

- Устройства и оборудование СКУД

- Видеонаблюдение и контроль доступа

- Назначение и задачи СКУД

- Защита сети

- Технические средства для управления движением персонала и посетителей

- Защита данных

- Программа и оборудование для СКУД — что это значит и где купить

- Основные функции СКУД

- Производители СКУД

- Где купить

- Составляющие компоненты системы контролирования

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Система СКУД по ГОСТ

Технология разработки, правила поставки оборудования, монтажа, использования, требования и ограничения прописаны в государственных стандартах:

-

ГОСТ Р 51241-2008. Является основным документом с описанием технологии, устройств.

-

ГОСТ Р ИСО/МЭК 7810-2015. Работа с картами.

-

ГОСТ Р ИСО/МЭК 19795-1-2007. Правила автоматической биометрической проверки.

-

ГОСТ Р 50009-2000. Электромагнитная совместимость.

-

ГОСТ Р 50739-95, ГОСТ IEC 60065-2013. Защита вычислительной техники, аналоговой, видео и аудио аппаратуры от несанкционированного просмотра, копирования информации.

-

ГОСТ Р 51072-2005. Один из стандартов УПУ — требования при использовании защитных дверей. Аналогичные нормативные документы подбирают при производстве и монтаже других управляемых устройств.

-

ГОСТ Р 52931-2008. Системы управления.

-

ГОСТ 2.601-2006, ГОСТ 2.610-2006. Единые правила для разработки конструкторской документации (ЕСКД).

При работе со СКУД используются и другие стандарты, которые соответствуют конкретной задаче. Полный список приводится в документации к системе конкретного объекта.

Многофункциональный считыватель с несколькими вариантами идентификации

Многофункциональный считыватель с несколькими вариантами идентификации

Подключение и настройка ESP

Для начала переключим NFC-модуль в режим работы через интерфейс SPI. Ставим первый переключатель в нижнее положение (ближе к цифре 1), а второй — в верхнее (ближе к буквам). Припаиваем гребёнку на 8 контактов и готовим соединительные провода.

Включенный режим I2C и подключенные соединительные провода

Включенный режим I2C и подключенные соединительные провода

Насколько я понял из распиновки, возможно несколько вариантов подключения NFC-модуля к ESP-32: мне было удобнее подключить всё на одну сторону. Если будете использовать другие контакты, внимательно проверяйте конфиг — возможно, он немного изменится.

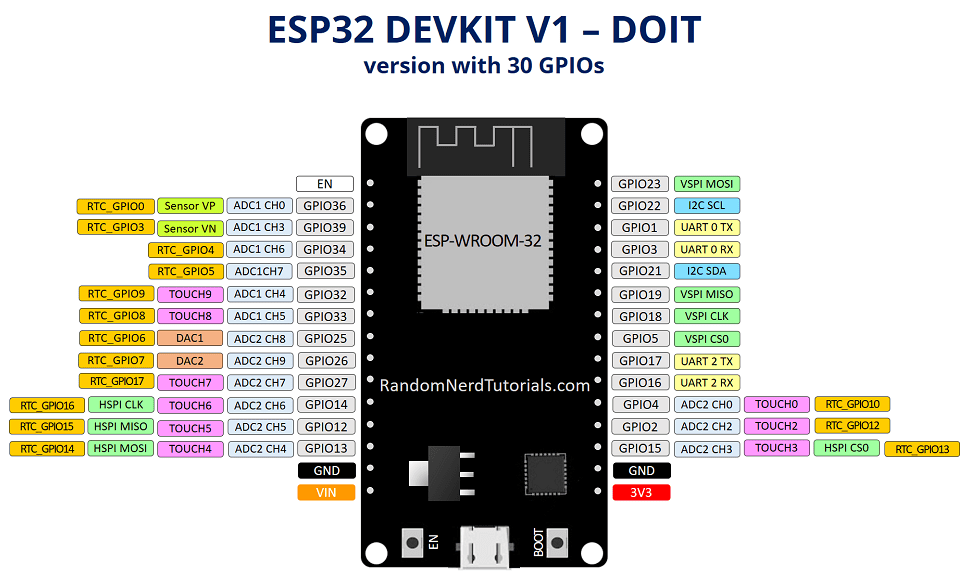

Распиновка для 30-контактной ESP-32

Распиновка для 30-контактной ESP-32

Подключаем модуль следующим образом (слева ESP, справа PN532):

-

GPIO18 — SKC

-

GPIO19 — MSO

-

GPIO23 — MOSI

-

GPIO5 — SS

-

3V3 — VCC

-

GND — GND

PN532 подключенная к ESP-32

PN532 подключенная к ESP-32

На следующем этапе нам нужно установить аддон ESPHome и настроить нашу ESP-32. Подробно расписывать базовые моменты не буду, рекомендую следовать данному видео:

Остановлюсь лишь на итоговом конфиге:

Обратите внимание на блоки spi и pn532_spi, где мы указывает контакты подключения. В блоке switch я задействовал светодиод на плате (им можно мигать, например, при поднесении валидной метки), а в блоке binary_sensor создал сущность для Home Assistant (при поднесении карты с указанным uid сенсор переходит в статус true; uid карты можно найти в логах вашей ESP в аддоне ESPHome)

Как показали опыты, можно читать RFID-метки, банковские карты и тройку. NFC в моём телефоне нет, но скорее всего и он будет работать.

Компилируем прошивку и выгружаем её на ESP. Проверяем, что всё работает, открыв логи и поднеся к считывателю RFID-метку. Её uid должен отобразиться в логе:

Со стороны ESP всё готово, теперь нужно настроить автоматизации в Home Assistan

Сетевые системы

Методика относится к сетевой, если в ее составе имеются аппаратные и программные элементы. Такая СКУД система — это возможность реализовать централизованный контроль и координирование.

Процесс управления доступом начинается, когда держатель магнитной или смарт-карты предъявляет ее установленному считывателю. Уникальные данные, обычно числовой код, считыватели СКУД отправляют на блок контроллера или панель управления. Полученная информация проходит анализ в базе, которая хранит личные данные владельца карты. По итогам идентификации системы СКУД будет установлено, имеет ли человек доступ в конкретное место в данном временном промежутке. Решение отправляется обратно считывателю. При подтверждении допуска светодиод сигнализирует зеленым цветом, при отказе — красным. Затем транзакция записывается в базу данных, где ее можно сохранить в виде электронного отчета или распечатать на бумаге для будущих аудитов и проверок.

Устройства и оборудование СКУД

От самых простых (с пропуском через одну дверь на вход и выход) и до самых сложных (с десятком объектов, комнат, входов и выходов) контроль доступом может содержать в себе различные модификации и конфигурации. Так или иначе, каждая система обязательно содержит:

Оборудование ограничения доступа

Устанавливается на проходе или проезде охраняемой территории:

турникеты — устанавливаются в тех местах, где необходимо осуществить контролируемый проход людей (офисе, общественном транспорте и т.п.). Турникеты различают:

- поясные;

- полноростовые.

шлагбаумы и ворота — устанавливаются при въезде на защищенную территорию организации, на автомобильных стоянках, на частной территории. Ряд из требований:

- хорошая устойчивость к погодным изменениям;

- возможность дистанционного управления.

шлюзовые кабины — применяют на объектах с повышенной мерой безопасности. Различают два вида:

- шлюзы тамбурного типа (человек заходит в 1-ю дверь и попадает в своего рода тамбур. Предъявляет личный идентификатор (биометрические параметры: сетчатка глаза, отпечаток пальца, голос), личное удостоверение и только в случае соответствия перед ним открывается 2-ая дверь, в противном случае человек остается заблокированным в комнате между двух дверей, до выяснения обстоятельств);

- шлюзы-ротанты (аналог первого метода, только имеет более высокую пропускную способность, т.к. вместо дверей применяют турникеты).

болларды — дорожные столбы, имеющие возможность опускаться и подниматься при необходимости, тем самым предоставляя доступ или блокируя несанкционированный проезд автомобилем на охраняемый объект.

Оборудование для идентификации доступа

Идентификация человека осуществляется с помощью считывающего устройства, которое принимает и обрабатывает информацию содержащуюся на специальном носителе.

Устройства для идентификации по виду различают:

- магнитные (карты с магнитным деталями или же технологией Виганда);

- электронные (соответствующие ключи, дистанционные карты);

- оптические (специальные метки, карты со штрих-кодом);

- акустические (передача с помощью закодированного звукового сигнала);

- биометрические (отпечатки пальцев, форма лица, сетчатка глаза);

- комбинированные (применяются не одна, а ряд вышеописанных технологий).

Считыватели идентификаторов различают:

- контактные (путем нажатия кнопок на клавиатуре, непосредственным прикладыванием ключа, поворотом механизмов);

- бесконтактными (путем поднесения устройства идентификации на определенное расстояние к считывателю);

- комбинированными.

Контроллер

Для всей системы нужен центральный компьютер (контроллер), который будет осуществлять сбор, анализ и хранения информации с устройств идентификации. Предоставленный идентификатор человеком, анализируется ПК, сравнивается с информацией хранимой в памяти и, соответственно, контроллер будет принимать решение за тем, кому предоставить доступ, а кто его не получит в силу каких-либо причин. Так же он осуществляет управление за системами безопасности, если таковы были предусмотрены: видеонаблюдением, охранной и пожарной сигнализацией.

Вспомогательные устройства и оборудование

Чтобы обеспечить установку полноценной СКУД и взаимодействие системы друг с другом, также потребуется вспомогательные элементы. К ним относятся:

- кабель;

- конверторы среды;

- монтажная фурнитура;

- источники питания (аккумуляторы, бесперебойный блоки питания);

- доводчики для дверей;

- датчики (герконы, движения);

- кнопки выхода;

- камеры видеонаблюдения;

- извещатели (устройства охранной и пожарной сигнализации);

- программное обеспечение.

Видеонаблюдение и контроль доступа

Системы видеонаблюдения

Проектирование, монтаж и обслуживание систем видеонаблюдения

Видеонаблюдение – современный, эффективный способ контроля за вашим бизнесом или личным пространством. Видеонаблюдение обеспечивает не только своевременное выявление и раскрытие преступления по имеющейся записи, но и позволяет предупредить правонарушение. Видеонаблюдение можно установить на производстве, в банках, в торговых центрах и магазинах, в офисах и учреждениях, в квартирах и домах. Монтаж, обслуживание и проектирование систем видеонаблюдения — важный элемент создания системы безопасности.

Компания Монтажспецстрой предлагает вам свои услуги в проектировании системы видеонаблюдения, ее монтажа и обслуживания. Мы подберем вам именно такую систему, которая будет решать ваши цели и задачи.

Установка системы видеонаблюдения состоим из следующих этапов:

- Проектирование системы и подбор специального оборудования;

- Расчет и анализ стоимости монтажа системы;

- Монтаж системы;

- Пусконаладочные работы;

- Организация методов управления системой.

Различают аналоговое и цифровое видеонаблюдение. Первый вид характеризуется простотой в эксплуатации, низкой стоимостью оборудования и монтажа. Однако, аналоговое видеонаблюдение не обеспечивает качественной съемки, запись информации производится на кассеты, требующие смены, ухода и хранения.

Более качественным, хотя и более дорогим, является цифровое видеонаблюдение. Его монтаж требует больших усилий и затрат, а эксплуатация – квалифицированного персонала со знанием программного обеспечения, функций записи и просмотра информации. Запись производится на жесткий диск, на довольно продолжительный срок без остановок и пауз. Цифровая система видеонаблюдения позволяет осуществлять разные задачи, такие, как распознавание лиц, документов, номеров и марок автомобилей, момент возникновения аварий или пожара. Это обеспечивается применением специальных программных средств обработки полученной с видеокамеры информации. Это заметно повышает эффективность системы и рационализирует работу оператора. Цифровое видеонаблюдение в основном применяется в крупных организациях. Современные системы видеонаблюдения могут монтироваться как на проводной, так и беспроводной основе.

При проектировании систем видеонаблюдения необходимо знание не только об объекте охраны, но также о характеристиках и особенностях оборудования. Основными элементами для организации видеонаблюдения являются телевизионные камеры (черно-белые и цветные), мониторы, объективы, мультиплексоры, цифровые видеорегистраторы с записью на жёсткий диск. Также используются различные поворотные устройства, кронштейны, кожухи, модуляторы, усилители и т. д. Состав и количество оборудования, камер зависит от характеристик объекта, условий работы, расстояний между телекамерой и постом наблюдения и многим другим.

Наша компания проводит комплексное обслуживание систем видеонаблюдения. Мы проводим профилактические работы, диагностику и ремонт оборудования. Наши специалисты проводят профессиональные консультации, обучение и переподготовку Вашего персонала.

Компания Монтажспецстрой обеспечит Вам доступные цены и разумные сроки установки систем видеонаблюдения. Мы практикуем индивидуальный подход к каждому клиенту. Компания не только продает системы видеонаблюдения, но также осуществляет монтаж, проектирование и дальнейшее обслуживание системы с учетом особенностей работы Вашего объекта.

Назначение и задачи СКУД

Система

контроля и управления доступом (СКУД)

– это совокупность программных и

технических средств, а также

организационно-методических мероприятий,

с помощью которых решается задача

контроля и управления посещением

охраняемого объекта.

СКУД

может решать такие задачи, как оперативный

контроль местонахождения персонала и

время нахождения персонала на объекте.

С помощью программных средств реализуется

функция расчёта отработанного сотрудниками

времени. Зачастую на предприятиях СКУД

интегрируется с системой охранно-пожарной

сигнализации для комплексного решения

задач безопасности. Тем самым можно

обеспечить реакции охранной на попытки

несанкционированного доступа, взлома

дверей и т.п.; возможность автоматической

постановки/снятия с охраны помещений

по факту прохода в зону доступа сотрудника;

предоставление свободного выхода в

случае возникновения пожара.

Защита сети

SWG – Secure Web Gateways

Решения данного класса позволяют фильтровать нежелательное или вредоносное ПО из веб-трафика, а также обеспечивают соблюдение корпоративных и нормативных политик. Они располагают следующим набором функций:

- фильтрация URL-адресов;

- обнаружение и фильтрация вредоносного кода;

- имеют средства управления приложениями для популярных веб-приложений.

Также все чаще встречается встроенная или интегрированная в решения защита от утечки данных.

NGFW – Next-Generation Firewalls

Объединяют многие возможности традиционных межсетевых экранов, включая:

- фильтрацию пакетов;

- преобразование сетевых адресов (NAT);

- преобразование адресов портов (PAT);

- блокировку URL-адресов;

- VPN с функциональностью quality of service (QoS);

и другие функции, которых нет в традиционных брандмауэрах: предотвращение вторжений (IPS), проверка SSL и SSH, deep-packet inspection, обнаружение вредоносных программ на основе репутации и осведомленность о приложениях.

NTA – Network Traffic Analysis

Продукты для анализа сетевого трафика, которые осуществляют анализ сетевых данных в режиме реального времени. Они должны обладать полной видимостью внутри реальных транзакций (декодирование протокола приложения и дешифровка современных криптографических стандартов), иметь возможность расшифровывать трафик для анализа без ущерба безопасности данных. NTA также могут располагать функционалом, позволяющим им проводить поведенческую аналитику.

IDS – Intrusion Detection Systems

IDS анализируют и отслеживают сетевой трафик на предмет признаков, указывающих на то, что злоумышленники используют известную киберугрозу для проникновения или кражи данных из вашей сети. Системы IDS сравнивают текущую сетевую активность с базой данных известных угроз, чтобы обнаружить такие типы поведения, как: нарушения политики безопасности, вредоносное ПО и сканеры портов.

Разновидности IDS: Network-, Protocol-, Application Protocol- и Host-based.

IPS – Intrusion Prevention System

IPS активно запрещает сетевой трафик на основе профиля безопасности, если этот пакет представляет известную угрозу безопасности (логическое продолжение IDS, часто реализуется система IDS/IPS).

Разновидности IPS: Network-, Wireless- и Host-based.

IDPS – Intrusion Detection and Prevention Systems

Это автономные физические и виртуальные устройства, которые проверяют определенный сетевой трафик (как локальный, так и облачный). Они часто располагаются в сети для проверки данных, проходящих через такие устройства защиты периметра, как брандмауэры, безопасные веб-шлюзы и безопасные почтовые шлюзы. IDPS обеспечивают обнаружение при помощи следующих способов:

- сигнатур;

- обнаружения аномалий протокола;

- поведенческого мониторинга;

- эвристики;

- интеграции advanced threat defense (ATD);

- threat intelligence (TI).

UTM – Unified threat management

Модификация файрвола, объединяющая в себе множество функций, связанных с обеспечением безопасности, например, IDS/IPS, VPN, антивирус.

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

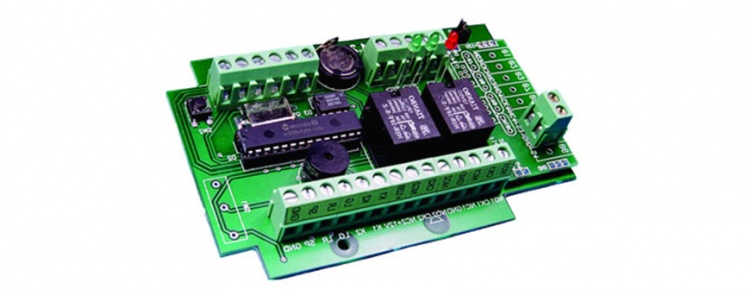

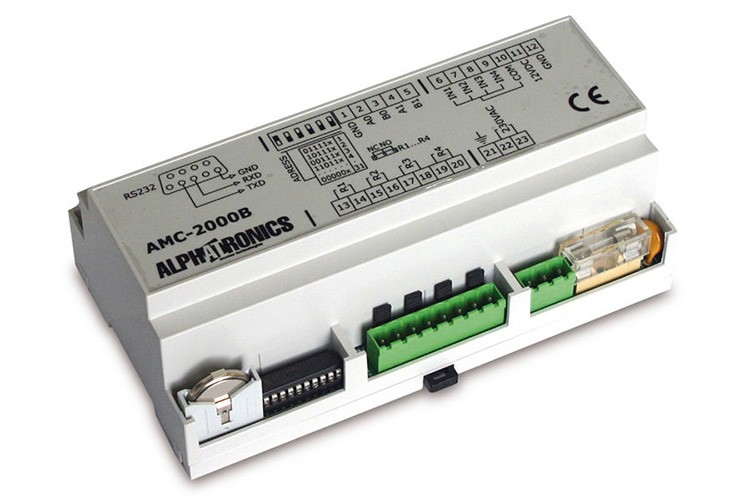

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Защита данных

DAP – Database audit and protection

Системы данного класса обеспечивают безопасность систем управления реляционными базами данных (СУБД). DAP – это развитие базовых возможностей мониторинга инструментов database activity monitoring (DAM), но при этом они имеют такие дополнительные функции, как:

- обнаружение и классификация данных;

- управление угрозами и уязвимостями;

- анализ на уровне приложений;

- предотвращение вторжений;

- блокировка активности;

- анализ управления идентификацией и доступом.

DLP – Data Leak Prevention или Data Loss Prevention

Системы предотвращения утечки данных строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении конфиденциальной информации срабатывает активный компонент системы, и передача сообщения (пакета, потока, сессии) блокируется или сохраняется копия трафика для постанализа на случай проведения расследования возможной утечки.

DCAP – Data-Centric Audit and Protection

Эти средства защиты конфиденциальности данных знают, где хранятся конфиденциальные данные, определяют политики управления данными в бизнес-контексте, защищают данные от несанкционированного доступа или использования, а также производят мониторинг и аудит данных, чтобы убедиться в отсутствии отклонений от нормального поведения. Несмотря на новый подход к защите данных (а не периметра), решение не нашло большой популярности.

CASB – Cloud Access Security Broker

Инструмент контроля за облачными приложениями, ресурсами и сервисами. Он управляет тем, как происходит взаимодействие между облачными приложениями и внешним миром с помощью прокси и/или API-режима. Системы CASB могут разворачиваться как в локальной, так и в облачной среде, а также в гибридной комбинации с использованием локальных и облачных контрольных точек.

SDS – Software-Defined Storage

Программное решение, обеспечивающее хранение данных и управление ими. Основная отличительная возможность SDS – это виртуализация функции хранения, отделяющая аппаратное обеспечение от программного, которое управляет инфраструктурой хранения. В этом смысле SDS является развитием концепции программно-определяемой сети.

Программа и оборудование для СКУД — что это значит и где купить

Так называется несколько технических средств, которые объединены в единую экосистему, чтобы контролировать, кто и почему входит в помещение. Это помогает защитить объект от посторонних лиц и упорядочить посещение персоналом офиса или цеха. Организации потребуется настроенное для этого программное обеспечение и оборудование.

Система может быть разработана индивидуально для каждой компании или в виде коробочного решения (готового к использованию). При правильной настройке вы можете гарантировать, что один сотрудник может заходить на склад только в определенное время и в определенные дни недели. Все зависит от заказчика.

Программа умеет рассчитывать для каждого сотрудника его рабочее время, обеденные перерывы и выходные, а после обработки отправляет его в программу для учета рабочих дней.

приобрести такое программное обеспечение можно в специализированных магазинах. Чтобы найти подходящую технику и правильно ее настроить, свяжитесь с Cleverence. Наши специалисты помогут подобрать подходящие модели, объяснят, как организовать работу оборудования и контроль мест.

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Где купить

Множество зарубежных и российских производителей жёстко конкурируют между собой на рынке. Лидируют те, кто предлагает полный комплекс оборудования для установки СКУД.

Определяющими факторами становятся цена и качество программного обеспечения и контроллеров.

Согласно поисковым запросам Яндекса в список популярных производителей входят:

- российские бренды – PERСo, Parsec, RusGuard, IronLogic, «Эра новых технологий», ProxWave;

- зарубежные компании — Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Установкой СКУД занимаются специализированные компании, которые способны реализовать полный цикл от проектирования до сдачи всей архитектуры на объекте. При этом специалисты дадут полезные советы и рекомендации – какие бывают СКУД, устройства какой фирмы лучше выбрать, как выбрать, какой лучше купить компонент, сколько стоит.

Составляющие компоненты системы контролирования

СКУД по основным компонентам делится на следующие части:

- Идентификатор;

- Контроллер;

- Считыватель;

- Программное обеспечение.

Идентификатор может быть представлен в виде пластиковой карты либо специальной таблетки для выявления статуса посетителя. Карты подразделяются на контактные и бесконтактные. По своим функциональным возможностям большей популярностью пользуются бесконтактные карты, они позволяют быстрее пройти ее владельцу, а также увеличивают время эксплуатации оборудования.

Контроллеры производят пропуск посетителя. Практически контроллеры являются основной составляющей СКУД. По функциям они различаются на автономные контроллеры и сетевые. Автономные работают самостоятельно без команды компьютера и не имеют связи с центральным сервером через локальную сеть. Такие устройства самостоятельно принимают решения согласно той информации, которая заложена внутрь изделия. Сетевые контроллеры свои действия согласовывают с главным компьютером и после поданной команды открывают проход.

На картинке – комплектующие системы защиты здания

На картинке – комплектующие системы защиты здания

Считыватели являются связующим звеном между идентификатором и контроллером. Они производят сбор данных с карты либо чипа и затем отправляют информацию контролирующему устройству. Расшифровка информации с карты производится с помощью специальных индикаторов и датчиков. Считыватели бывают магнитные, бесконтактные и сенсорные.

Все системы контроля делятся на две группы:

- Сетевые;

- Автономные.

В сетевых системах происходит объединение нескольких проходных с контроллерами в одно целое через локальную сеть. Главным преимуществом таких комплексов является удобство управления. Весь контроль осуществляется с одного центра. Программное обеспечение, на котором работает вся линия, помогает отслеживать и собирать данные со всех контроллеров одновременно.

На видео подробно описано, как работает СКУД:

Использование программного обеспечения

Благодаря программному обеспечению осуществляются и другие дополнительные функции:

- Учет времени работы;

- Сбор и хранение данных о посетителях;

- Начисление вознаграждения сотрудникам;

- Распечатка и чертеж графиков;

- Объединение всех компонентов охраны здания воедино;

- Разработка сценария рабочего дня.

Автономные системы намного проще в управлении и установке. Для монтажа этого оборудования не требуется прокладывать кабель и подключать его к компьютеру. В автономных и сетевых устройствах могут применяться одни и те же виды запорных механизмов.

СКУД стала незаменимой в защите зданий и в комплексном регулировании и наблюдении за процессом работы любого помещения.